热门搜索词

热门文章

-

[公告]1月27日知道创宇云防御节点更新...

为提供更好更优质的云防御服务,我们将于近期对机房节点进行优化和调整,部分节点IP将不再提供服务,涉及IPv4网段:112.45.27.128/25、119.39.205.0/25、42.202.155.128/25,IPv6网段:2409:8c62:e10:8:0:2::/96、2408:8752:100:4:0:1::/96、240e:90d:1101:4703::/96。

-

[公告]1月21日淮安联通机房割接通知

接江苏联通运营商通知,将于北京时间2026-1-21 00:00至03:00对淮安联通机房进行割接维护,涉及 IP段112.84.222.0/25 、2408:873C:9810:1000::/96。

-

[公告]12月25日知道创宇ScanV服...

为提供更好更优质的云监测服务,我们将于北京时间2025-12-25 23:00~24:00对机房进行割接维护,更新部分ScanV扫描出口IP,涉及以下IP、网段的变更: IPv4:182.140.244.222 变更为 182.140.195.128/27 IPv6:240e:d9:a003:1602::/64 变更为 240e:974:e200:4200::/56

关注知道创宇云防御

获取最新安全动态

看黑客如何在5分钟内在笔记本上安装一个固件后门

来源:freebuf 2018.08.20这个演示将表明“Evil Maid(邪恶女仆)攻击”是多么的容易,它并不像你想象的那样复杂。同时对这个攻击进行分析,以找到合理的应对方法。

“Evil Maid(邪恶女仆)攻击”一般发生在攻击者可物理访问设备时。举个形象的例子,你入住了一家星级酒店并认为足够的安全,但攻击者可能会将自己伪装成一位看上去美丽且无辜的女仆服务员,然后端着一杯咖啡(好像还可以做点什么)大摇大摆的走进你的房间,顺其自然的打开你的设备(你说气不气),并植入事先准备好的恶意程序。

在黑客题材的电影中我们也常常能看到,黑客伪装身份闯入办公场所或酒店的场景。因此,多数安全意识较高的黑客都会遵循一条原则,那就是无论在任何情况下都不能轻易的将自己的的个人电脑离开自己的视线。

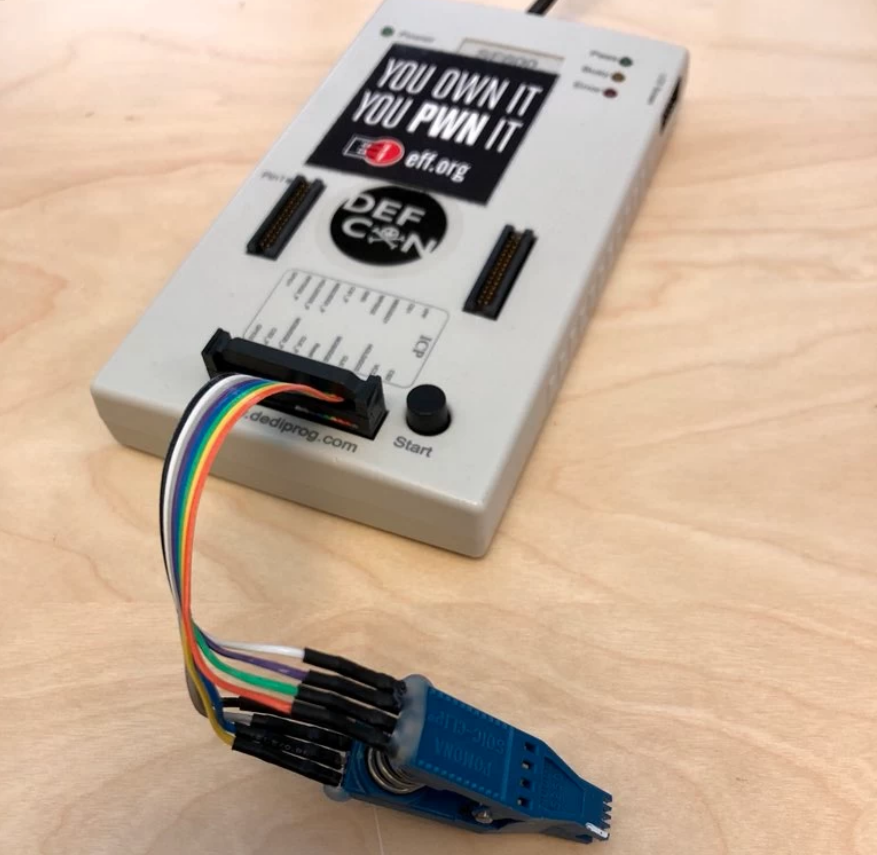

7月初,安全公司Eclypsium发布了一段视频。视频中Eclypsium的安全研究员Mickey Shkatov向我们展示了,如何打开笔记本将设备直接连接到包含BIOS的芯片,并在上面安装恶意固件的完整过程。令人吃惊的是,整个过程仅用了不到五分钟的时间。Mickey Shkatov补充道,这很容易。在某些情况下,黑客甚至不需要打开笔记本电脑就能完成。

Eclypsium的工程副总裁John Loucaides告诉我说“物理攻击很难防御,大多数人都没有采取任何措施来防御它们。就像多数人想的那样攻击并不难,但其实它比你想象的要更加简单和危险。”

Shkatov还为此专门开发了一个用于在计算机固件或BIOS上加载后门或rootkit的设备。该设备目前的售价为285美元,通用的POC后门在GitHub上你可以免费获取到。

在某些场景中攻击者并不知道他们攻击的笔记本电脑是什么,因此这还需要一个有着丰富经验的黑客来完成。但即便是这样,攻击者也能在短短的10到20分钟内就能搞清楚,他们需要安装部署什么类型的后门程序。

正如The Intercept的数字安全专家Micah Lee今年早些时候写的那样,发现这类攻击非常困难。你所能做的就是在你的笔记本电脑上放置防篡改锁,甚至只是涂一层闪亮的指甲油,如果有人弄乱你的硬件,这或许会对你有所帮助。

虽然这类攻击很难防御,但也并不是真的就没有办法了。以下是小编的几点建议:

设置高强度的密码 在BIOS设置密码防止对BIOS做出更改

在硬盘驱动器开启关闭系统

当有人更改硬件时发出防篡改警报

最简单有效的办法就是将设备随身携带,不要将其留在任何无人值守的地方。