热门搜索词

热门文章

-

[公告]1月27日知道创宇云防御节点更新...

为提供更好更优质的云防御服务,我们将于近期对机房节点进行优化和调整,部分节点IP将不再提供服务,涉及IPv4网段:112.45.27.128/25、119.39.205.0/25、42.202.155.128/25,IPv6网段:2409:8c62:e10:8:0:2::/96、2408:8752:100:4:0:1::/96、240e:90d:1101:4703::/96。

-

[公告]1月21日淮安联通机房割接通知

接江苏联通运营商通知,将于北京时间2026-1-21 00:00至03:00对淮安联通机房进行割接维护,涉及 IP段112.84.222.0/25 、2408:873C:9810:1000::/96。

-

[公告]12月25日知道创宇ScanV服...

为提供更好更优质的云监测服务,我们将于北京时间2025-12-25 23:00~24:00对机房进行割接维护,更新部分ScanV扫描出口IP,涉及以下IP、网段的变更: IPv4:182.140.244.222 变更为 182.140.195.128/27 IPv6:240e:d9:a003:1602::/64 变更为 240e:974:e200:4200::/56

关注知道创宇云防御

获取最新安全动态

美国运通印度分公司数据库曝光,致70万人信息泄露

来源:FreeBuf.COM 2018.11.1210月23日,Mongo数据库曝出漏洞,通过这个漏洞,任何人都能对数据库进行查看、编辑操作。

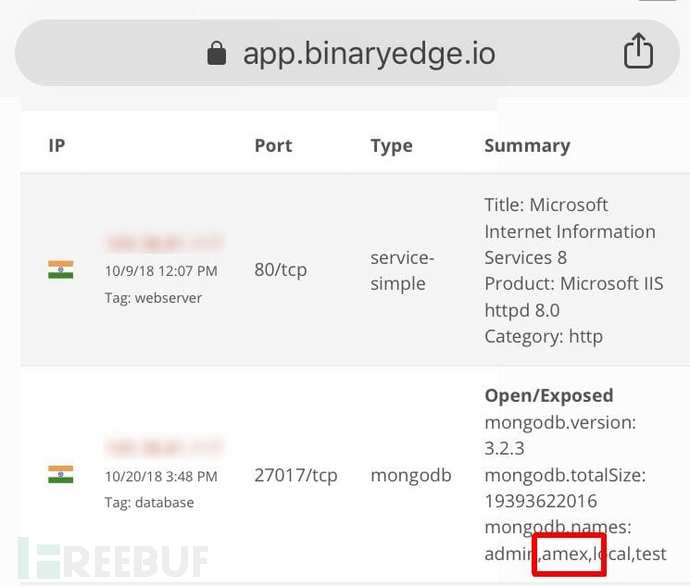

根据相关数据显示,这些记录似乎都来自印度的美国运通分公司。值得注意的是,在操作过程中并不需要使用任何特殊的程序,仅仅是通过Shodan一类的物联网搜索引擎或BinaryEdge.io来进行查找就可以得到相应的信息。

根据BinaryEdge.io的搜索结果,该数据库在10月20日首次被编入了索引,这意味着在数据库被人发现之前,已经处于曝光状态5天之久。

虽然大多数据都是加密的,但是仍然有一些包含了americanexpressindia.co.in域上的托管服务账户的可读链接和详细信息的数据集存在,其中的用户姓名以及电话号码等信息都是可查的。

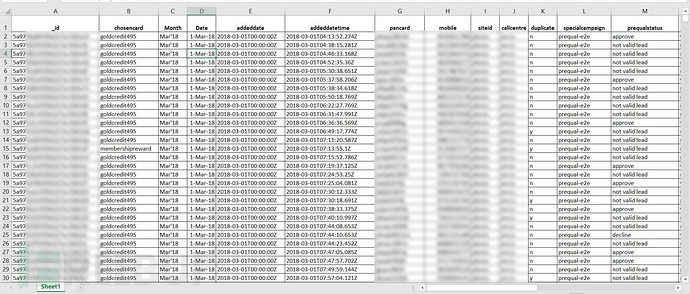

在所有曝光数据中,最大的非加密数据集包含了689272条数据,其中包括了大部分美国运通在印度的客户的信息。而全部的加密数据大约有2332115条,也基本将所有涉及的用户信息泄漏了个底掉,姓名、地址、身份证号、PAN卡号等信息一应俱全。

经过研究人员的了解,得出了大概的结论。他们认为数据库并不是由AmEx亲自管理的,而是由负责SEO的分包商或者一些其他客户来对其代为管理。至于得出这个理论的原因,是因为暴露的数据中还发现了很多条诸如“campaignID”、“prequalstatus”或“leadID”等字段。

研究人员表示,在发现了这些数据之后,立刻与美国运通取得了联系并汇报了漏洞信息,对方也在第一时间将公开数据库信息进行了保护。此外,对方也澄清MongoDB的数据库是通过安全加密的,一般都不会有未经允许就可以访问的数据库内容。

在本次事件中,AmEx的快速反应、及时采取的相关措施可以说是非常到位,他们几乎在接到通知的同时便下线了服务器并开始着手调查。

通过这件事,我们也可以知道,网络安全不论在开发过程中的哪一个阶段都是非常重要的部分,甚至可以说是互联网必须品。正如这次事件一样,人们永远都不会知道平日里所仰仗的一些安全机制(比如防火墙),会在什么时候突然崩溃,将你的隐私公之于众。数据泄露问题已是屡见不鲜,这次AmEx泄露的是一些个人信息,也许下一次就会是更关键的数据曝光。网络安全仍然不可掉以轻心。