热门搜索词

热门文章

-

[公告]4月19日天津电信机房割接通知

接天津电信通知,将于北京时间2024-4-19 02:00至2024-4-19 06:00对天津电信机房进行割接维护,涉及 IP段42.81.219.0/25 、240e:928:501:9::/96。

-

[公告]4月25日知道创宇云防御节点更新...

为提供更好更优质的云防御服务,我们将于近期对机房节点进行优化和调整,部分节点IP将不再提供服务,涉及IPv4网段:111.47.226.0/24、118.212.233.0/24、117.23.61.0/24、116.211.155.0/24,IPv6网段:2409:8C4D:5200:000C::/64、240E:0954:0000:0010::/64、240E:095C:2003:0008::/64、2408:874C::/60。

-

[公告]4月12日株洲联通机房割接通知

接湖南联通通知,将于北京时间2024-04-12 00:00至2024-04-12 04:00对株洲联通机房进行割接维护,涉及 IP段 119.39.205.0/25、2408:8752:100:4:0:1::/96。

关注知道创宇云防御

获取最新安全动态

美导弹防御系统安全审计:无加密无双重认证 28年漏洞未修补

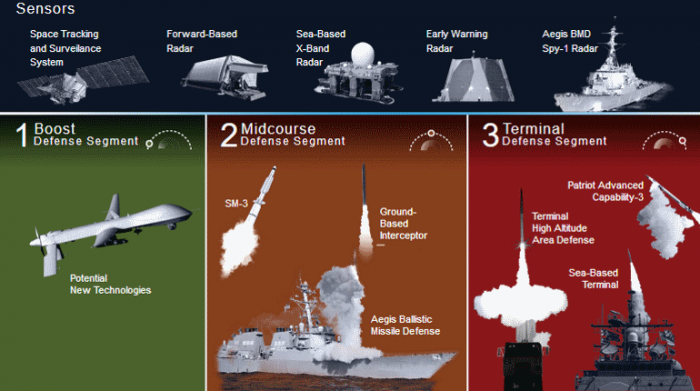

来源:cnBeta.COM 2018.12.19美国国防部总督察长室(DOD IG)近日披露了美国弹道导弹防御系统(BMDS)的安全审计,其中对网络安全的相关描述写道:“没有数据加密、没有防病毒程序、没有多因素身份认证机制,28年的陈旧漏洞至今仍未修补。”BMDS是美国国防部计划通过发射弹道导弹拦截敌方核弹来保护美国领土的计划。在审计报告中,DOD IG官员对BMDS中的导弹防御局(MDA)存放的弹道导弹站点进行了随机调查。

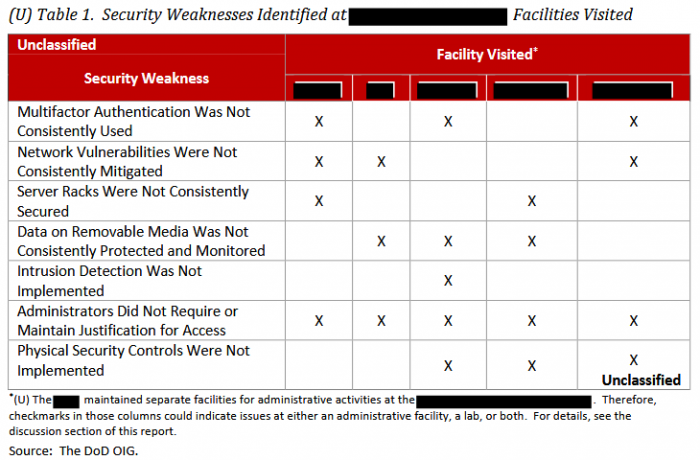

在这份安全审计报告中得出的结论是:“陆军、海军和MDA都没有保护网络和系统来处理、存储和运输BMDS技术信息。”审计人员发现了几个比较严重的问题,其中最大的就是尚未部署多因素身份验证。

在正常情况下,任何新的MDA员工都会收到用于访问BMDS网络的用户名和密码。随着新员工进入新工作岗位,他们还会收到一张公共访问卡(CAC)。通常他们必须将CAC和密码配合使用,并将其作为第二因素身份验证。而且正常程序表明,所有新的MDA工作人员必须在雇用后的两周内使用多因素身份验证。

但在这份审计报告中在随机抽查的5个站点中,调查人员发现有3个站点内的很多用户并没有启用多因素身份验证,并且仍然使用他们的用户名和密码来访问BMDS的网络。一位用户在没有卡提供保护的情况下访问了BMDS数据七年,在一个MDA网站上,调查人员表示他们还发现网络从未配置为支持多因素身份验证。

缺乏多因素身份验证意味着员工容易受到网络钓鱼攻击,这些攻击可以收集密码并允许攻击者远程或本地访问BMDS系统而不会出现进一步的安全挑战(第二个身份验证因素)。

更令人担忧的是,DOD IG审计人员发现在他们访问的5个站点中,有3个站点的IT管理员并未安装应用安全补丁,导致计算机和相邻网络系统容易受到远程或本地攻击。调查人员发现很多2016、2013年已经修复的漏洞并未及时安装更新,甚至1990年的漏洞仍未修复。