热门搜索词

热门文章

-

[公告]1月27日知道创宇云防御节点更新...

为提供更好更优质的云防御服务,我们将于近期对机房节点进行优化和调整,部分节点IP将不再提供服务,涉及IPv4网段:112.45.27.128/25、119.39.205.0/25、42.202.155.128/25,IPv6网段:2409:8c62:e10:8:0:2::/96、2408:8752:100:4:0:1::/96、240e:90d:1101:4703::/96。

-

[公告]1月21日淮安联通机房割接通知

接江苏联通运营商通知,将于北京时间2026-1-21 00:00至03:00对淮安联通机房进行割接维护,涉及 IP段112.84.222.0/25 、2408:873C:9810:1000::/96。

-

[公告]12月25日知道创宇ScanV服...

为提供更好更优质的云监测服务,我们将于北京时间2025-12-25 23:00~24:00对机房进行割接维护,更新部分ScanV扫描出口IP,涉及以下IP、网段的变更: IPv4:182.140.244.222 变更为 182.140.195.128/27 IPv6:240e:d9:a003:1602::/64 变更为 240e:974:e200:4200::/56

关注知道创宇云防御

获取最新安全动态

Office 365出现网络钓鱼,用户需多加注意

来源:FreeBuf.COM 2019.05.30近日,一种新形式的钓鱼活动出现在网络中,攻击者会将钓鱼内容伪装成Office 365点警告邮件,并告知用户他们的账户中出现异常数量的文件删除。

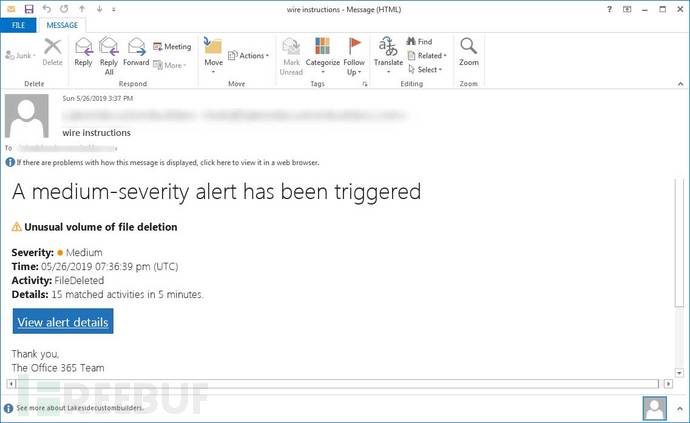

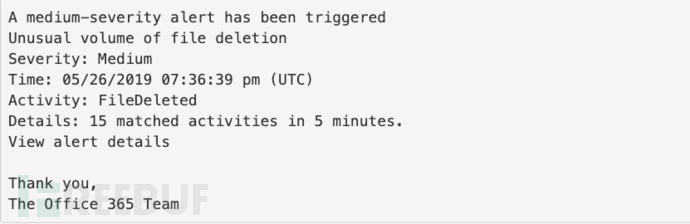

如下图所示,钓鱼攻击以Office 365警告内容的形式出现,声称用户已触发中级威胁警报,并告知用户在他的账户中发生了大量文件删除行为,诱使用户点击警告框。

邮件原文如下:

您已触发中级威胁警报

账户中存在不正常的文件删除行为

严重程度:中等

时间:2019年5月26日 上午 7:36:39(UTC)

事件:文件删除

详情:5分钟内出现15起相似事件

查看详情

谢谢

Office 365团队

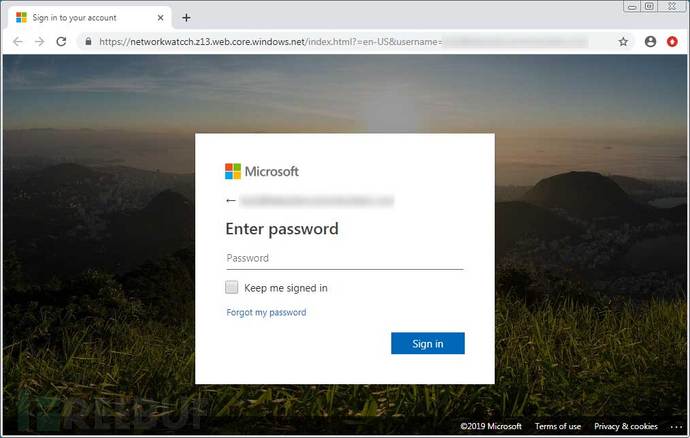

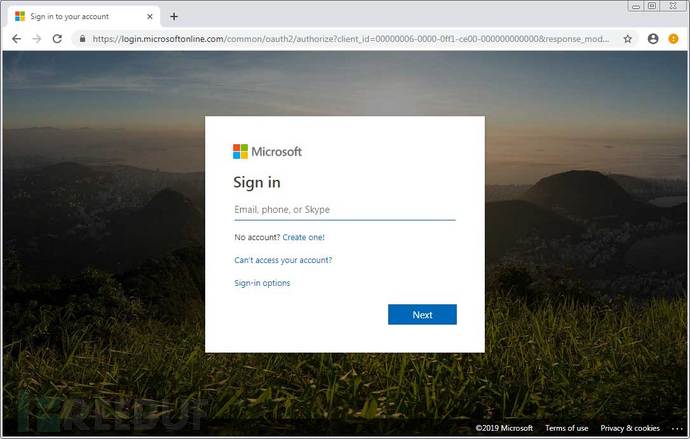

如果你点击了“查看详情”的链接,那么将会打开一个Microsoft的账户登录页面,并提醒你登录。(当然,这个页面是伪造的)

虚假的登录页面

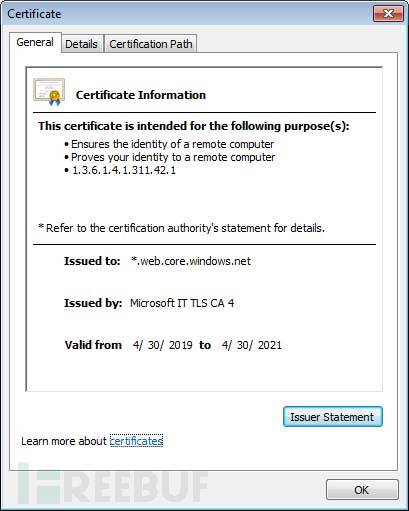

由于此页面托管在Azure上,因此该站点也使用了Microsoft签名的证书,所以会显示其为受到Microsoft信任的URL,这也进一步加强了钓鱼行为的“合规性”。因此,越来越多的网络诈骗者开始选择使用Azure。

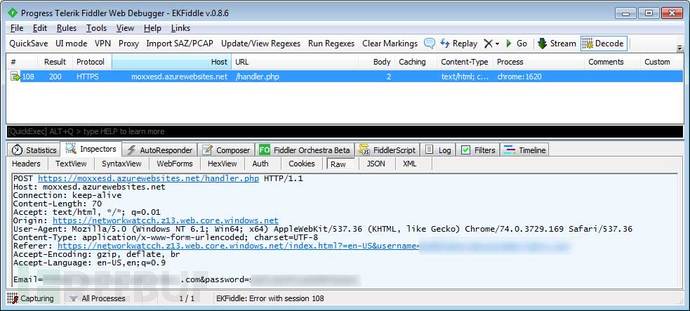

当用户输入密码时,所输入的邮件地址和密码会被发送到这个地址:https://moxxesd.azurewebsites.net/handler.php,这便是攻击者为钓鱼所准备的网址,该页面会保存所有输入的数据。

在输入一次之后,登录页面会刷新并将用户重定向至正常登录页面:https://portal.office.com并提示再次登录。

真实的登录页面

一直以来,我们都建议用户在用网时仔细检查可疑的网络连接,并关注网址细节,尽量避免虚假页面。但现在越来越多的伪造页面开始托管在Azure上,并且类似于windows.net和azurewebsites.net这样的域,就更难辨别真假。

对于Microsoft账户和outlook账户登录,请务必记住,登录表单只会来自microsoft.com、live.com或outlook.com。如果发现有任何来自其他URL的Microsoft登录表单,请不要使用。